Rubrika: IT služby

Ukradená hesla – vaše možná také

Přestože se pomalu prosazují alternativní způsoby přihlašování, heslo stále zůstává zásadním bezpečnostním prvkem nejen pro jednotlivce, ale i ve velké části firem.

Používáme desítky různých služeb, ke kterým se přihlašujeme heslem. Obvykle jsme nuceni dodržovat požadavky na složitost (velká a malá písmena, číslice, délka hesla, speciální znaky) a často jsme vyzývání ke změně hesla. Poslední standard pro tvorbu hesel ![]() tuto zažitou praxi ruší a přináší nový přístup k heslům, protože všechny tyto výše uvedené faktory vedou k tomu, že valná část uživatelů svá hesla zjednodušuje, opakuje nebo využívá jedno heslo pro více služeb.

tuto zažitou praxi ruší a přináší nový přístup k heslům, protože všechny tyto výše uvedené faktory vedou k tomu, že valná část uživatelů svá hesla zjednodušuje, opakuje nebo využívá jedno heslo pro více služeb.

Koncem ledna odvysílala TV Prima reportáž o nárůstu kybernetických útoků na firmy a také domácnosti. Jak jsme psali v naší nedávné novince „Kyberkriminalita, hacking, GDPR“ ![]() , hackeři mohou napadnout jakékoliv zařízení, které je připojeno k internetu. Snaží se získat přístupy k bankovním účtům či jiným službám, osobní údaje, čísla platebních karet a samozřejmě hesla. Dle společnosti ESET

, hackeři mohou napadnout jakékoliv zařízení, které je připojeno k internetu. Snaží se získat přístupy k bankovním účtům či jiným službám, osobní údaje, čísla platebních karet a samozřejmě hesla. Dle společnosti ESET ![]() je každý desátý kybernetický útok v České republice zaměřen na získání uživatelského hesla, a to nejčastěji prostřednictvím trojských koní, kteří získávají hesla z prohlížečů. A že se jim to daří!

je každý desátý kybernetický útok v České republice zaměřen na získání uživatelského hesla, a to nejčastěji prostřednictvím trojských koní, kteří získávají hesla z prohlížečů. A že se jim to daří!

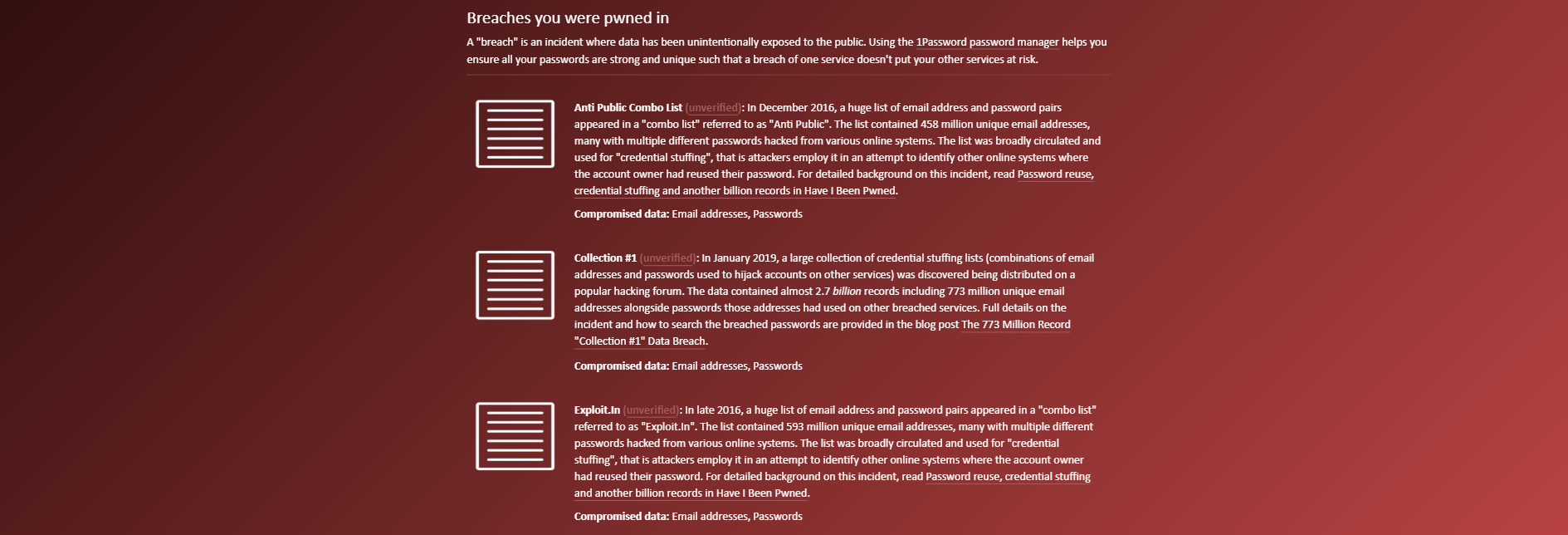

Získané údaje jsou dále využívány k pokusům o přístup do dalších služeb, vydírání, krádežím identit, tvorbě seznamů, se kterými se dále obchoduje na darknetu. Ostatně sami provozovatelé online služeb jim práci usnadňují, když jsou schopni hesla svých klientů uchovávat v nezašifrované podobě – tedy ve formě prostého textu, jak se k tomu vloni přiznal Facebook ![]() a následně i Google

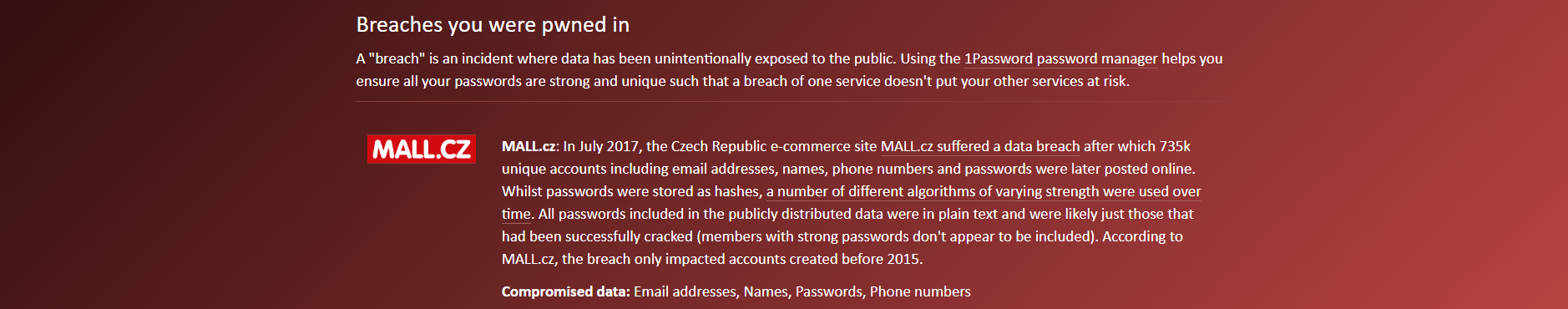

a následně i Google ![]() . Občas nějaký ten seznam s přístupovými údaji unikne. Jako se tomu stalo v lednu 2018, kdy se na internetu „povalovala“ databáze, ze které Troy Hunt, odborník na počítačovou bezpečnost, identifikoval 772 milionů unikátních e-mailových adres s příslušným heslem v textovém formátu. To znamená, že kdokoliv by se za použití těchto údajů mohl přihlásit k příslušné online službě a vydávat se za daného uživatele. Děsivé že?

. Občas nějaký ten seznam s přístupovými údaji unikne. Jako se tomu stalo v lednu 2018, kdy se na internetu „povalovala“ databáze, ze které Troy Hunt, odborník na počítačovou bezpečnost, identifikoval 772 milionů unikátních e-mailových adres s příslušným heslem v textovém formátu. To znamená, že kdokoliv by se za použití těchto údajů mohl přihlásit k příslušné online službě a vydávat se za daného uživatele. Děsivé že?

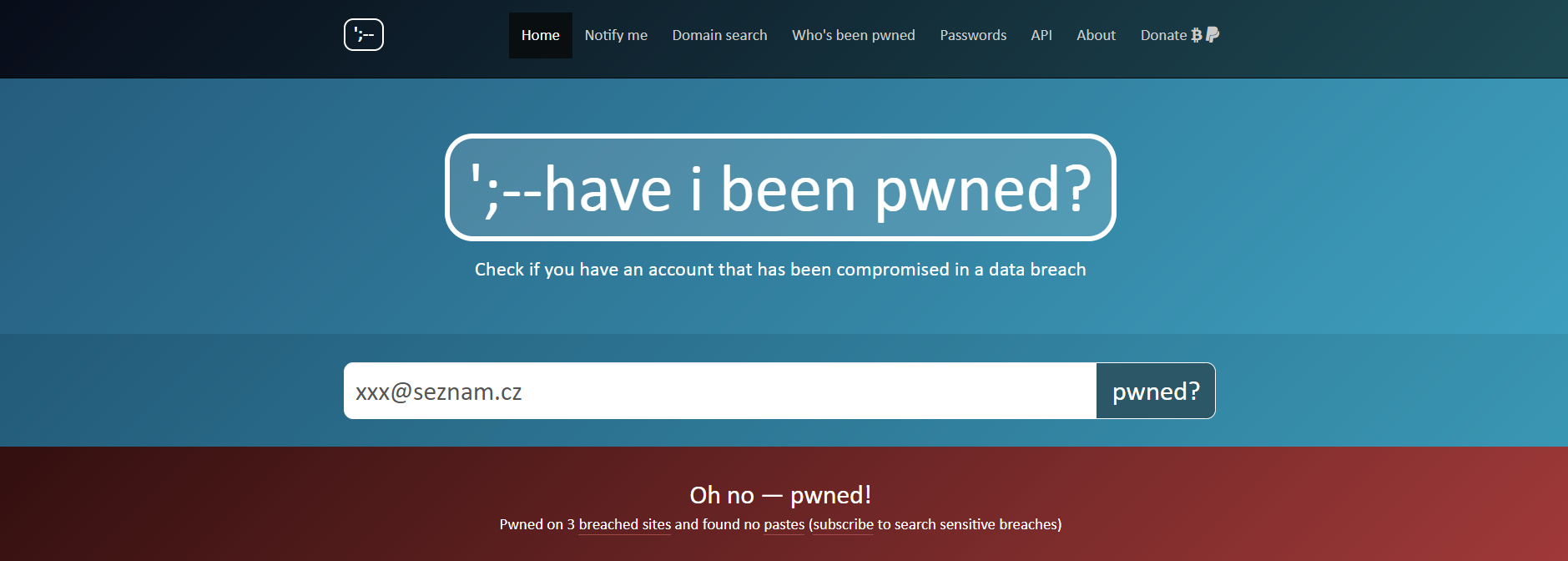

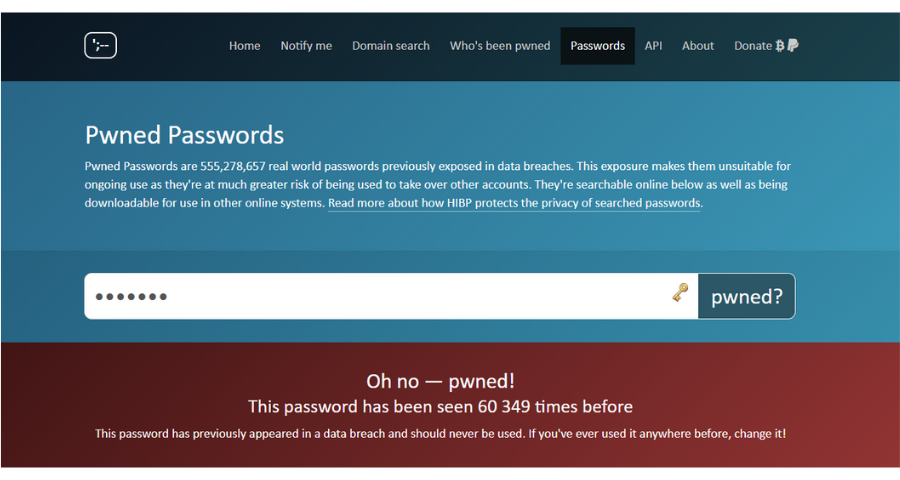

O onom masivním úniku toho bylo napsáno hodně a tématu se chytily i zpravodajské televizní pořady. Přesto řada lidí dodnes neví, že Troy Hunt provozuje webové stránky HaveIBeenPWNed.com, na kterých si můžete ověřit, zda váš e-mail byl součástí některého z dosud odhaleného úniku. Databáze kompromitovaných hesel je veřejně dostupná a připravena k využití.

O onom masivním úniku toho bylo napsáno hodně a tématu se chytily i zpravodajské televizní pořady. Přesto řada lidí dodnes neví, že Troy Hunt provozuje webové stránky HaveIBeenPWNed.com, na kterých si můžete ověřit, zda váš e-mail byl součástí některého z dosud odhaleného úniku. Databáze kompromitovaných hesel je veřejně dostupná a připravena k využití.

Například náš informační systém QML ![]() sám ověřuje nová hesla oproti databázi HaveIBeenPWNed.com

sám ověřuje nová hesla oproti databázi HaveIBeenPWNed.com

Jednoduše zadáte váš e-mail a pak už se jen divíte, ve které databázi se objevuje nebo které online službě, jež s důvěrou využíváte, data unikla.

Dokonce si můžete ověřit, zda uniklo i vaše heslo, pokud věříte prohlášení ![]() , že stránka neposílá vámi zadané heslo nikam, kam nepatří. Využívá k tomu operace na počítači uživatele a na server odesílá jen část kontrolního součtu hesla. Sám Troy Hunt přiznal, že zvažoval, zda stránku pro ověření úniku hesla vůbec vytvářet. Nakonec se rozhodl, že výhody převažují nad nevýhodami… Zvažte sami. Každopádně zde zjistíte pouze počet výskytů vašeho hesla v databázi, ale ne odkud heslo pochází, či ke které e-mailové adrese se váže.

, že stránka neposílá vámi zadané heslo nikam, kam nepatří. Využívá k tomu operace na počítači uživatele a na server odesílá jen část kontrolního součtu hesla. Sám Troy Hunt přiznal, že zvažoval, zda stránku pro ověření úniku hesla vůbec vytvářet. Nakonec se rozhodl, že výhody převažují nad nevýhodami… Zvažte sami. Každopádně zde zjistíte pouze počet výskytů vašeho hesla v databázi, ale ne odkud heslo pochází, či ke které e-mailové adrese se váže.

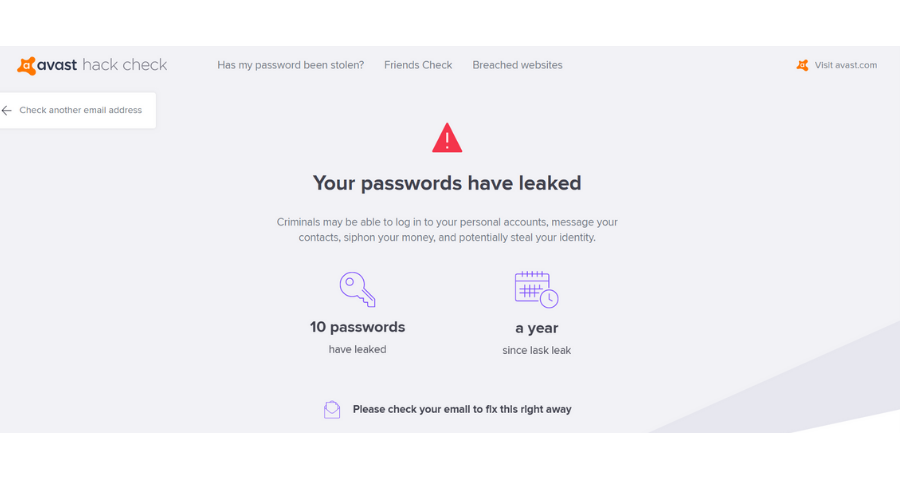

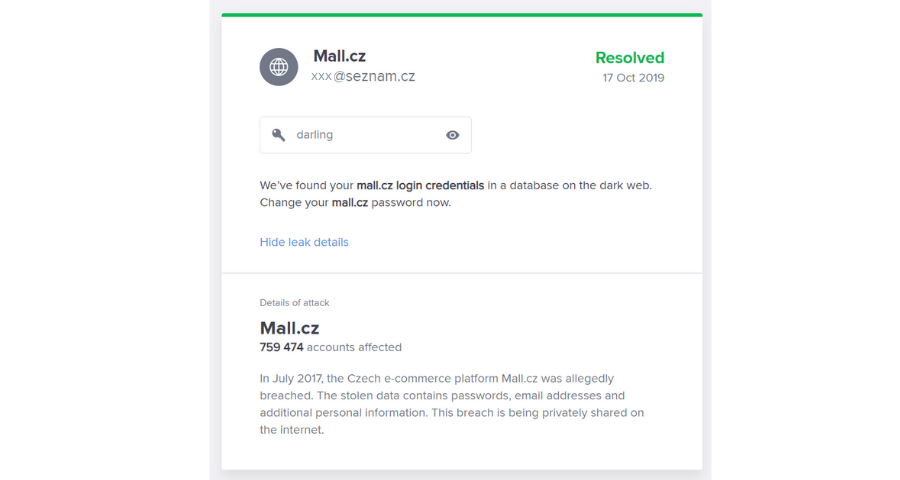

Pokud chcete zjistit, jaké heslo uniklo v kombinaci s vaším účtem, je zde online nástroj od Avast. Na webových stránkách ![]() zadáte vaši e-mailovou adresu, na kterou vám Avast odešle zprávu obsahující informaci, zda byl e-mail kompromitován a prostřednictvím které služby. Následně se ve vygenerovaném seznamu můžete doklikat i k heslu, které jste pro tuto službu v době úniku využívali.

zadáte vaši e-mailovou adresu, na kterou vám Avast odešle zprávu obsahující informaci, zda byl e-mail kompromitován a prostřednictvím které služby. Následně se ve vygenerovaném seznamu můžete doklikat i k heslu, které jste pro tuto službu v době úniku využívali.

Co dělat, pokud byly naše údaje kompromitovány? Především změnit heslo všude, kde jste ho používali a dále se řídit níže uvedenými pravidly:

|

Své přihlašovací údaje nejlépe ochráníte, budete-li se řídit selským rozumem. |

|

Hesla jsou slabým prvkem zabezpečení, mohou být prolomena nebo ukradena. Používejte unikátní hesla! |

|

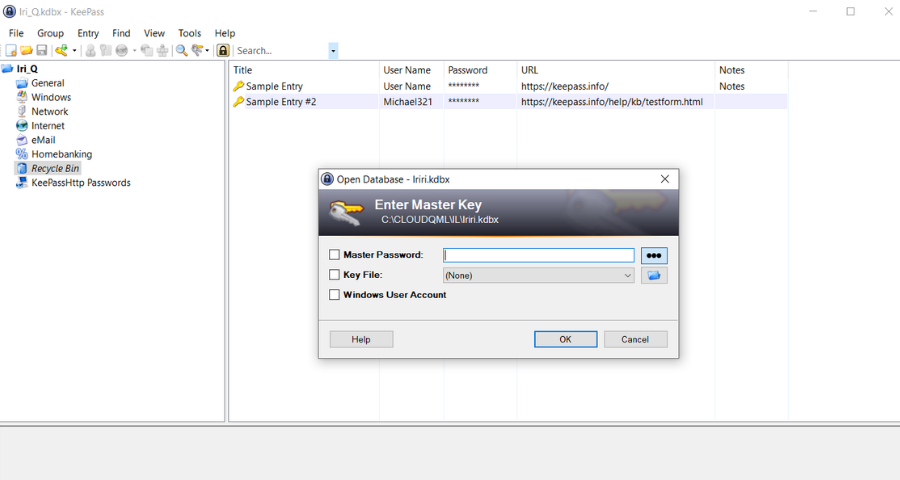

Hesla nikomu nesdělujte a neposílejte. Pokud si je potřebujete zaznamenat, používejte správce hesel. |

|

Na veřejných Wi-Fi sítích používejte VPN připojení. Vámi zadávané přihlašovací údaje by neměl nikdo zachytit. |

|

Kde to jde, tam využijte dvoufaktorové zabezpečení účtu (SMS zpráva, speciální aplikace, hardwarový klíč). |

|

Při výběru bezpečnostních otázek volte takové, na které se nedá dohled na internetu odpověď (sociální sítě apod.). |

|

Pořiďte si antivirový program i na chytrý telefon či tablet a pravidelně stahujte aktualizace. |

K poslednímu bodu si společnost ESET nechala vytvořit průzkum, z kterého vyplynulo, že bezpečnostní program má v počítači či notebooku 83% dotázaných uživatelů, zatímco v mobilním telefonu jen 45%. Na pravidelné aktualizace zapomíná až čtvrtina majitelů počítačů a mobilů.

I přesto, že se provozovatelé prohlížečů snaží zvýšit bezpečnost svých produktů, rozhodně nedoporučujeme ukládat hesla přímo v prohlížeči. Mnohem bezpečnější způsob je použití správce hesel, což je aplikace, která si bude pamatovat všechna svěřená hesla (uložena v zašifrované databázi), případně pomůže s jejich generováním. Na uživateli je, aby znal jen jedno jediné heslo, kterým se k této službě přihlásí. Dobrá zpráva je, že dnes už existují aplikace, které umožní mít správce hesel nejen na počítači, ale i v mobilu nebo na jiném zařízení, takže svá hesla máte neustále po ruce. Osobně máme velmi dobrou zkušenost s aplikací KeePass ![]() .

.

Názory na tvorbu hesel se různí. Měli bychom používat hesla silná, ideálně náhodně generovaná, což může být pro mnoho lidí nezapamatovatelné. S tím sice může pomoci správce hesel, ale přece jen jsou služby, ke kterým je velmi vhodné mít silné heslo, které si pamatujeme (třeba právě pro přístup do správce hesel).

Možností jak takové silné heslo vytvořit je mnoho. Třeba alternativa dlouhé věty jako MojedvedetisejmenujiGustavaJitka. Další možností je z této věty podle určitého klíče heslo utvořit – například z prvních dvou písmen Mo2desejmGuaJi.

Krádeže hesel, osobních údajů, identit či biometrických údajů budou nadále na vzestupu. Nicméně jedná se jen o špičku ledovce. Analytici společnosti Kaspersky ![]() na základě výsledků roku 2019 zveřejnili svou prognózu, nač se budou kybernetické útoky soustředit v letošním roce:

na základě výsledků roku 2019 zveřejnili svou prognózu, nač se budou kybernetické útoky soustředit v letošním roce:

| ransomware už nebude data znepřístupňovat, vybere si pro vydírání citlivé údaje; | |

| hackeři se budou skrývat za cizí identitu; | |

| pozornosti neujde povinné zpřístupnění infrastruktury bank třetím stranám; | |

| do nekalé činnosti bude zapojena i umělá inteligence. |

Brněnský dodavatel IT technologií Anect ![]() je v podstatě stejného názoru a přidává další hrozby:

je v podstatě stejného názoru a přidává další hrozby:

| ransomware se zaměří na cloud; | |

| útočit se bude mimo zabezpečené firemní sítě na mobilní zařízení pracovníků; | |

| porostou i útoky na IoT (internet věcí) a SCADA systémy; | |

| útoky si budeme moci dokonce i objednat. |

Jedním ze základních prvků omezení bezpečnostního rizika stále zůstává vzdělávání zaměstnanců. Nemálo bezpečnostních incidentů vzniká v důsledku nevědomosti, nepozornosti či nezodpovědnosti.

Můžete mít nastavena sebelepší technická či procesní bezpečnostní opatření, ale jakmile zaměstnanci nedodržují stanovená pravidla, v tu chvíli jste vynaložili prostředky na jejich zavedení zbytečně.

Bavíme-li se o kybernetické bezpečnosti, tak právě nyní, kdy spousta organizací zavedla práci z domova svých zaměstnanců, je potřeba vybavit je potřebnou technologií s adekvátním zabezpečením, ale i ponaučením, jak se mají v online světě chovat.

Společnost ESET upozorňuje, že řada firem v souvislosti s růstem práce na dálku využívá funkci vzdálené plochy pro přístup k datům nebo aplikacím. Tento způsob připojení je však terčem útoků, neboť se jedná o technologii s podceňovaným zabezpečením. Útočníci jsou si toho vědomi a snaží se touto cestou proniknout do interních sítí. V České republice to jsou stovky takových útoků denně, celosvětově se jedná o více než dvojnásobný nárůst od začátku roku ![]() .

.

Na téma zodpovědného chování v online i offline světě nabízíme školení a nedávno jsme o něm psali „Rozmohl se nám tady takový nešvar – nezodpovědnost“ ![]() .

.

Vzdělávejte své zaměstnance! Přeposílejte jim naše e-maily nebo jim zajistěte školení! Aktuálně nabízíme tato témata:

| GDPR nejen pro vedoucí pracovníky; | |

| Zodpovědné chování online i offline – v práci jako doma; | |

| Elektronická komunikace; | |

| Úvod do bezpečnosti informací. |

Nastal čas na změnu…

Využijte našich zkušeností v oblastech implementace systémů řízení, revizí systémů řízení, auditů a školení.

| Neváhejte nás kdykoliv kontaktovat |

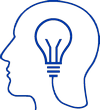

Modernizace aplikace Plánovací kalendář

Bezmála tři roky funguje naše online aplikace Plánovací kalendář na adrese

Vzhledem ke své oblíbenosti ji neustále zlepšujeme a rozvíjíme. Nyní se může kromě modernějšího vzhledu pochlubit i možností volby velikosti úvazku. Nově lze plánovací kalendář vygenerovat jako PDF soubor.

A aby těch změn k tříletému výročí nebylo málo, plánovací kalendář lze sestavit ve variantě pro Česko (CZ) nebo pro Slovensko (SK s vyznačenými a kalkulovanými státními svátky, jež jsou platné ve Slovenské republice).

To vše stále zdarma!

Aplikace vznikla jako součást webového podnikového informačního systému QML ![]() , který společnost Q – COM vyvinula a nepřestává rozvíjet.

, který společnost Q – COM vyvinula a nepřestává rozvíjet.

Kyberkriminalita, hacking, GDPR

Podle údajů Mezinárodní telekomunikační unie využívá Internet 53,6 % světové populace, přičemž v roce 2005 to bylo pouze 16,8 %. Celých 93% světové populace žije v dosahu mobilní širokopásmové (nebo internetové) služby, ale i přesto 3,6 miliardy lidí zůstává bez přístupu k Internetu, a to zejména v méně vyspělých zemích.

Mezi více než 4 miliardami lidí, jež jsou připojeni k Internetu operuje řada aktérů s poněkud odlišnými zájmy než má obvyklý uživatel. Jsou mezi nimi kyberzločinci, teroristé, hackeři využívající své schopnosti ve svůj vlastní prospěch, ale i státy a jimi sponzorované hackerské skupiny.

Podle Zprávy o stavu kybernetické bezpečnosti ČR za rok 2018, jež je dostupná na webu Národního úřadu pro kybernetickou a informační bezpečnost (NÚKIB) ![]() , nejvíce ohrožují Českou republiku cizí mocnosti. Konkrétně aktéři napojeni na Ruskou federaci a Čínskou lidovou republiku. Jejich zájem se soustředí na strategické a politické informace, jež by mohly být využity v případě budoucích konfliktů.

, nejvíce ohrožují Českou republiku cizí mocnosti. Konkrétně aktéři napojeni na Ruskou federaci a Čínskou lidovou republiku. Jejich zájem se soustředí na strategické a politické informace, jež by mohly být využity v případě budoucích konfliktů.

K velice podobnému závěru se kloní i Bezpečnostní informační služba (BIS) ve své Výroční zprávě za rok 2018. ![]() Přidává navíc informaci o snahách proruských aktivistů šířit dezinformace, konspirační teorie a proruskou propagandu zejména prostřednictvím Internetu a sociálních sítí, čímž je podle zprávy ovlivňováno veřejné mínění, vyvoláván strach a napětí ve společnosti.

Přidává navíc informaci o snahách proruských aktivistů šířit dezinformace, konspirační teorie a proruskou propagandu zejména prostřednictvím Internetu a sociálních sítí, čímž je podle zprávy ovlivňováno veřejné mínění, vyvoláván strach a napětí ve společnosti.

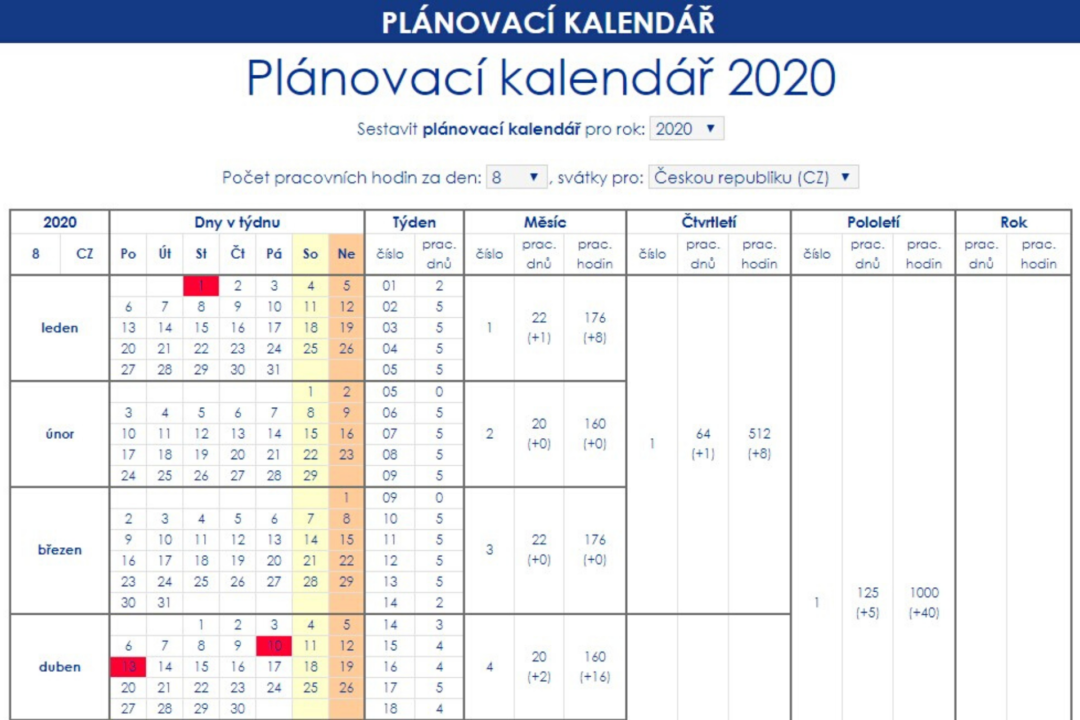

Pomyslnou druhou příčku obsadili kyberzločinci. Kybernetická kriminalita a kriminalita páchaná na Internetu je již několik let na vzestupu, což deklaruje statistika Policie ČR. ![]()

V roce 2018 bylo evidováno v této oblasti 6815 trestných činů, což je v porovnání s předchozím rokem o tisíc skutků více a do budoucna se dá očekávat další růst.

Ostatně stačí se podívat na titulky zpráv týmu pro koordinaci řešení bezpečnostních incidentů v počítačových sítích provozovaných v České republice (CSIRT) za poslední tři měsíce a již nebudeme na pochybách:

Výroční zpráva BIS upozorňuje na ruské a čínské aktivity i na poli kybernetické špionáže.

Nejzávažnější byla kompromitace několika koncových počítačů neutajované sítě Ministerstva zahraničních věcí ČR (MZV) prostřednictvím Zastupitelského úřadu ČR v zahraničí. Pravděpodobně se jednalo o ruskou kyberšpionážní kampaň se snahou zajistit si do napadeného systému trvalý skrytý přístup.

Jinou kampaň na neutajovanou síť MZV vedla pravděpodobně čínská skupina prostřednictvím několika druhů škodlivého softwaru na kompromitovaných stanicích. Špioni měli přístup k množství dokumentů, přičemž stopy po těchto pečlivě ukrytých aktivitách bylo dle BIS možno dohledat několik let zpětně.

Další pravděpodobně ruská kampaň byla namířena proti příslušníkům Armády ČR (AČR). Zájem byl soustředěn na jejich soukromé e-mailové účty. Útočnici sice nezískali utajované informace, ale zato množství osobních údajů (bydliště, faktury, osobní kontakty, rodinné zázemí). V jednom případě byla e-mailová schránka příslušníka AČR automatizovaně vybírána prostřednictvím propojení s další e-mailovou schránkou ovládanou útočníky.

Mylný by byl dojem, že nás si kyberzločinci nevšimnou, protože jsme „malé ryby“. Právě naopak. Jejich útoky jsou čím dál sofistikovanější a s použitím automatizovaných systémů/robotů jsou schopni zaměřit se ve velkém měřítku na cokoliv, co je k Internetu připojeno, české společnosti nevyjímaje.

Co se uživatelů Internetu týče, měli by si osvojit základní bezpečnostní pravidla – třeba ty naše. ![]()

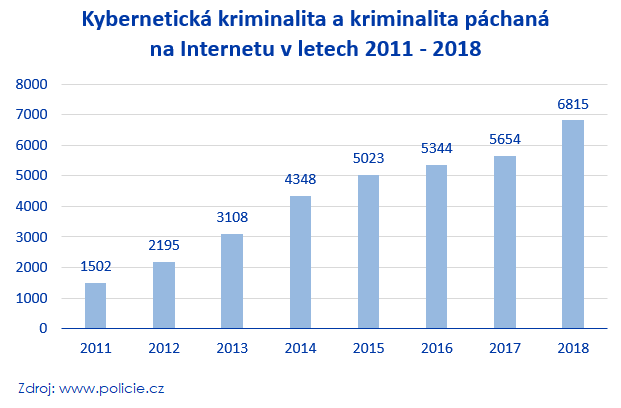

Q – COM tedy přistoupil k aktualizaci svých síťových produktů a protože je rozdíl informace mít a nemít, nachystali jsme útočníkům na naši síť pár pastí – Honeypotů.

Na našem webu jsme zveřejnili článek o tom, co to Honeypot je a jak jsme se poprali s implementací. ![]()

Obecně se jedná o fiktivní informační systém, jehož jediným účelem je přitáhnout potenciální útočníky a zaznamenat jejich aktivity, když se s ním budou chtít spojit. Analýzou zaznamenaných aktivit získáváme informace důležité pro našeho správce sítě, který následně realizuje potřebná opatření. Implementace a nastavení honeypotu je poměrně jednoduchou záležitostí, funguje jako preventivní opatření a vůbec to není drahá záležitost.

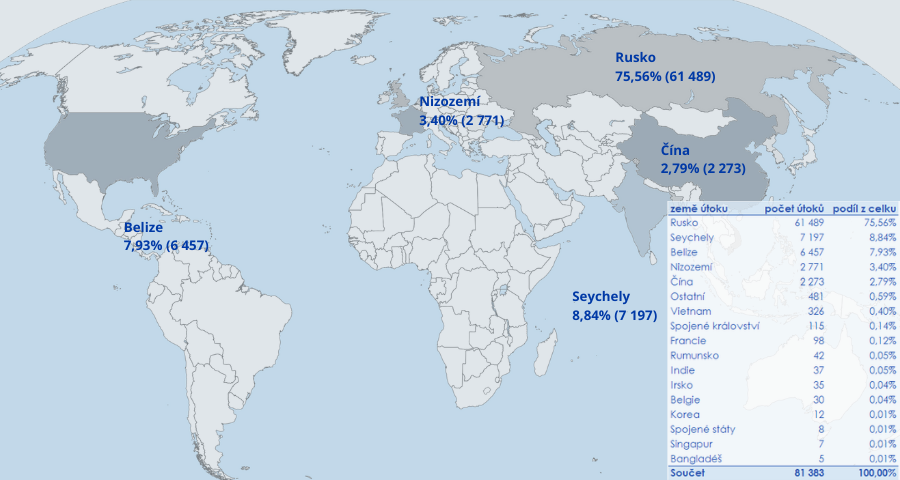

Statistika jednoho z našich Honeypotů přístupných z Internetu na „zajímavých“ rozhraních bohužel koreluje se všemi výše uvedenými informacemi.

V průběhu jednoho týdne byl náš Honeypot vystaven více než 81 tisícům pokusů o přihlášení, přičemž tři čtvrtiny z nich byly vedeny z Ruska – převážná většina z datového centra v Peťersburgu. Následovaly lokality Seychely, Belize, Nizozemí a Čína, které se na celkových pokusech podílely téměř 23%. Nejčastějším používaným klientem je některá z verzí SSH klientů se zveřejněnými zdrojovými kódy. Zajímavostí pak je, že desítky připojení byly provedeny z aplikací běžících na malých zařízeních Raspbian, které jsou útočníky využívány pro svou jednoduchost a dostupnost právě pro vyhledávání zranitelných systémů. Většina přihlášení (více než 80%) byla prováděna z již kompromitovaných IP adres (dle serveru abuseipd.com mnohonásobně nahlášených za podezřelé).

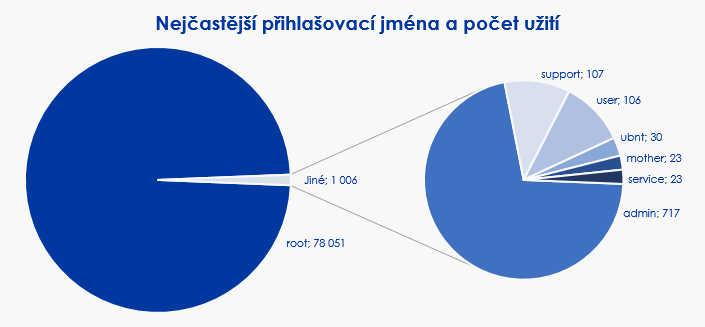

Úspěšně se přihlásil každý uživatel, který použil přihlašovací jméno root a libovolné neprázdné heslo, což se povedlo v 95,87% případů. Další zkoušená přihlašovací jména byla admin, support, user. Z celkového počtu pokusů však představují velmi malou část.

Úspěšně se přihlásil každý uživatel, který použil přihlašovací jméno root a libovolné neprázdné heslo, což se povedlo v 95,87% případů. Další zkoušená přihlašovací jména byla admin, support, user. Z celkového počtu pokusů však představují velmi malou část. Nejvíce zkoušenou kombinací uživatelského jména a hesla bylo root – admin, a to v 77 739 případech (95,52%). Následovala dvojice admin – admin se 128 pokusy. Zaznamenali jsme další zkoušená hesla jako support, user, 1234, admin123, password a 12345.Většina úspěšných přihlášení 99,9% nepokračuje v další práci na systému. Jedná se tak pouze o roboty vyhledávající otevřené nebo napadnutelné systémy. Z vysoké míry podobnosti prováděných příkazů je vidět, že i základní „hacking“ provádějí roboti. Rekordmanem je systém, který spustil po přihlášení více než 180 různých příkazů a snažil se napadený systém ovládnout či zneužít pro svou činnost. Některé robotické systémy se pokoušely stáhnout soubory s předpřipravenými dávkovými úlohami pro úspěšné ovládnutí a získání stroje. Bylo zaznamenáno 47 pokusů o stažení ze Spojených států a 21 z Belize. V obou případech se jednalo o skripty z datových center, kde robotické systémy evidentně získaly přístup k některému z hostovaných systémů. Trochu překvapením byla skutečnost, že došlo k 135 541 pokusům o přesměrování požadavků. 44,64% případů se týkalo přesměrování na doménu ya.ru s cílem zahltit tuto službu požadavky pomocí velkého množství rozptýlených počítačů (útok DDoS). Jak jste na tom vy? Víte o svých zranitelnostech?

Nejvíce zkoušenou kombinací uživatelského jména a hesla bylo root – admin, a to v 77 739 případech (95,52%). Následovala dvojice admin – admin se 128 pokusy. Zaznamenali jsme další zkoušená hesla jako support, user, 1234, admin123, password a 12345.Většina úspěšných přihlášení 99,9% nepokračuje v další práci na systému. Jedná se tak pouze o roboty vyhledávající otevřené nebo napadnutelné systémy. Z vysoké míry podobnosti prováděných příkazů je vidět, že i základní „hacking“ provádějí roboti. Rekordmanem je systém, který spustil po přihlášení více než 180 různých příkazů a snažil se napadený systém ovládnout či zneužít pro svou činnost. Některé robotické systémy se pokoušely stáhnout soubory s předpřipravenými dávkovými úlohami pro úspěšné ovládnutí a získání stroje. Bylo zaznamenáno 47 pokusů o stažení ze Spojených států a 21 z Belize. V obou případech se jednalo o skripty z datových center, kde robotické systémy evidentně získaly přístup k některému z hostovaných systémů. Trochu překvapením byla skutečnost, že došlo k 135 541 pokusům o přesměrování požadavků. 44,64% případů se týkalo přesměrování na doménu ya.ru s cílem zahltit tuto službu požadavky pomocí velkého množství rozptýlených počítačů (útok DDoS). Jak jste na tom vy? Víte o svých zranitelnostech?

Útočníci přichází se stále se zlepšujícími a novými metodami útoků a současně se jim neustále rozšiřuje možné pole působnosti, do kterého přibyla například tzv. zařízení internetu věcí (IoT), která se pomalu stávají běžnou součástí našeho života a pronikají i do našich domovů.

Pozornost by měla být věnována nasazování chytrých elektroměrů a dalších chytrých měřičů, jež jsou prostřednictvím Internetu spravovány na dálku (měřiče vody, plynu, tankovací stojany), jež sice představují způsob optimalizace toku, ale zároveň také velmi slabé a lákavé místo pro hackerský útok. Zajímavý článek na toto téma byl nedávno zveřejněn na idnes.cz ![]()

Ostatně žádné zařízení připojené na Internet není v dnešní době v bezpečí. A co teprve když obsahuje citlivé údaje třeba o zdravotním stavu pacientů…

Opakujícím a neklesajícím fenoménem jsou krádeže identit či odcizení citlivých osobních údajů prostřednictvím informačních technologií. A když už jsme se dotkli tématu osobních údajů, nemůžeme opomenout informace z národních úřadů pro ochranu osobních údajů:

| British Airways musí zaplatit pokutu ve výši více než 5 miliard korun za špatně zabezpečený web, kdy útočníci získali čísla platebních karet a jejich bezpečnostního kódu, údaje o platbách, adresách a letenkách zhruba půl miliónu zákazníků. | |

| Známý hotelový gigant Marriot pak za podobný únik zaplatí 2,7 miliardy korun. | |

| Francouzský úřad vyměřil společnosti Google pokutu již v roce 2018, a to ve výši 1,2 miliardy korun. |

Chtěli jsme si udělat obrázek, jak si na tom ve vyměřování pokut stojí Česká republika v porovnání s ostatními zeměmi podléhajícími GDPR.

Našli jsme zdroj informací. Byť zde nejsou zastoupeny všechny země, ani zahrnuty všechny udělené pokuty, pro základní představu jsou údaje dostačující.

Co se množství udělených pokut týče, jsme jednoznačně na špici. Pokud však srovnáme částky, které byly za porušení GDPR vybrány, držíme se stále při zemi.

Český Úřad pro ochranu osobních údajů obdržel 638 ohlášení porušení zabezpečení osobních údajů dle GDPR za období od 25. 5. 2018 do 13. 11. 2019. Jen od 28. 1. 2019 jich přišlo 321.

Uloženo bylo 17 pravomocných rozhodnutí o pokutě v celkové výši 629 tisíc korun a 6 napomenutí.

Souhrnná výše udělených pokut Úřadem ode dne 25. 5. 2018 za porušení GDPR, ale i zákona č. 101/2000 Sb. a zákona č. 480/2004 Sb. činí necelých 7,5 miliónů korun (částka zahrnuje i pořádkové pokuty).

Zdroj: www.uoou.cz/

V kontextu výše uvedeného je zřejmé, že dnešní doba prostě potřebuje všechny ty nepopulární regulace typu GDPR, e-Privacy, IoT a další.

Byť by se mohlo zdát, že tento newsletter nepřinesl mnoho pozitivních informací, na všem se dá najít něco dobrého…

Třeba skutečnost, že patříme mezi tu polovinu světové populace, která může a umí s Internetem pracovat. Že jsou mezi námi lidé, kteří se snaží prosadit pravidla umožňující naše další fungování v džungli jedniček a nul. A v neposlední řadě, že existují nástroje, které nás v kybernetickém světě chrání před všemožnými hrozbami.

Nebo ne? Jak jste na tom vy?

Školíte své lidi?

Monitorujete zranitelnosti svých produktů?

Už máte vlastní Honeypot?

Provádíte penetrační testy?

Nastal správný čas na audit, penetrační test, či zkoušku sociálního inženýrství… My víme, jak na to.

Nastal čas na změnu…

Využijte našich zkušeností v oblastech implementace systémů řízení, revizí systémů řízení, auditů a školení.

| Neváhejte nás kdykoliv kontaktovat |

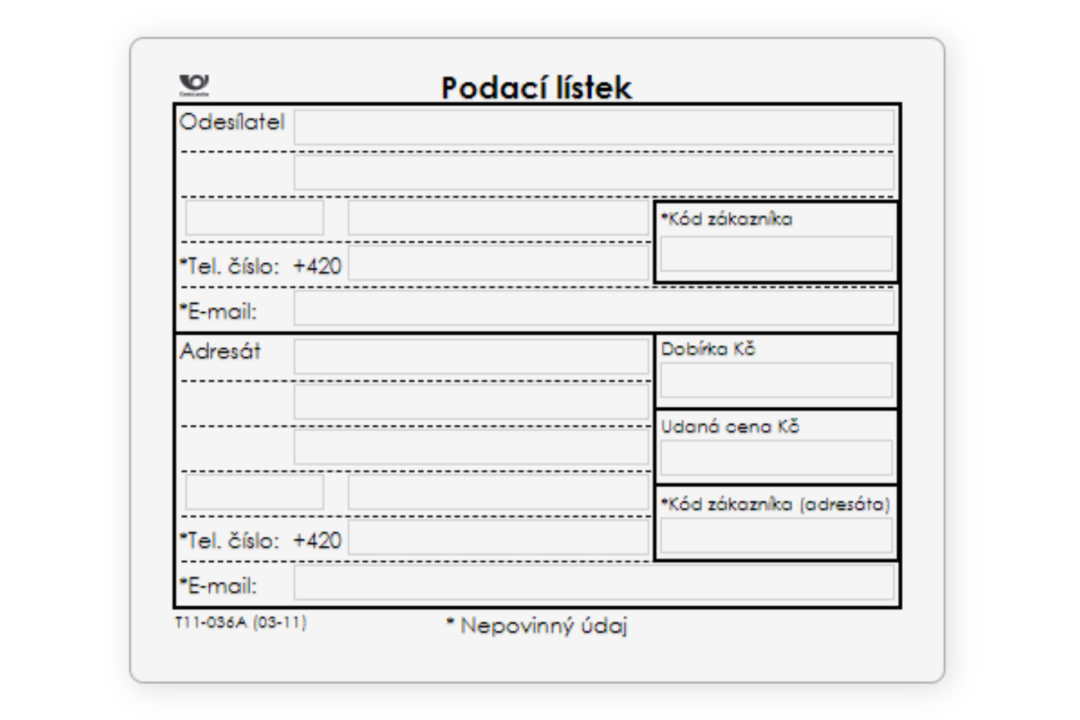

Aplikace Podací lístky slaví páté narozeniny!

Již pět let pro Vás provozujeme zdarma aplikaci Podací lístky na adrese www.podacilistky.cz.

Od té doby jste si sestavili více než 60 tisíc podacích lístků.

Aplikace vznikla jako součást našeho komplexního webového podnikového informačních systému QML, jež společnost Q – COM vyvinula a neustále rozvíjí.

Stačí vyplnit až čtyři podací lístky a vytisknout je do PDF. Na Vás už je jen oboustranný tisk, řezání a předání na poště.

Rok od spuštění aplikace Plánovací kalendář!

Již jeden rok pro Vás provozujeme zdarma aplikaci Plánovací kalendář na adrese www.planovacikalendar.eu.

Od té doby evidujeme více než 15 tisíc návštěv.

Aplikace vznikla jako součást našeho komplexního webového podnikového informačních systému QML, jež společnost Q – COM vyvinula a neustále rozvíjí.

![]()

Plánovací kalendář

Potřebujete plánovací kalendář? Spustili jsme pro vás novou webovou aplikaci Planovacikalendar.eu, kde si můžete sestavit roční plánovací kalendáře.

![]()