Rubrika: IT

Blokace cookies v prohlížeči

Cookies je potřeba mít pod kontrolou. Jste-li provozovatel webu, doporučujeme k přečtení naši novinku o tom, jak se s cookies vypořádat, aby bylo vše v souladu s platnou právní úpravou „Cookies už jen se souhlasem – upravte weby„. Jste-li uživatel, pojďme se spolu podívat, jak si nenatáhnout do prohlížeče víc cookies, než je potřeba.

Určitě se vám už při procházení webových stránek stalo, že na vás najednou vyskočilo oznámení, že máte v košíku e-shopu vložené zboží, tedy nedokončenou objednávku a přitom jste si ten nákup dávno rozmysleli a e-shop opustili. Ale stejně na vás v příštích dnech útočily bannery s nabídkou stejného nebo podobného zboží, které jste si prohlíželi…

Za to mohou cookies. Malé nenápadné soubory, které webové stránky ukládají do vašeho zařízení. Díky nim webové servery zjistí, že jste to vy a že se vracíte na nějaký web a zůstáváte přihlášení, nebo že máte v košíku e-shopu vložené zboží. Díky cookies se vám zobrazuje reklama dle vašich preferencí (podle toho, co jste si v minulosti prohlíželi, na co jste klikli). A díky nim také weby fungují, jak mají (nutné technické cookies). Bez cookies by se vám obsah košíku e-shopu vymazal s každou nově načtenou stránkou se zbožím, což by vám jistě příjemné nebylo.

Podle nově chystané právní úpravy by už nemělo být pro provozovatele webu tak jednoduché nasypat vám cookies do vašeho zařízení, jak tomu bylo dosud. Od ledna 2022 k tomu bude potřebovat váš předchozí souhlas. Pokud vás toto téma zajímá, doporučujeme k přečtení naši novinku „Cookies už jen se souhlasem – upravte weby„. Nicméně získání souhlasu neznamená nic jiného, než že nás cookie lišty budou na webech otravovat víc, než dosud.

Pokud jsou vám praktiky způsobené soubory cookies na obtíž, doporučujeme zaměřit se na to, k čemu vlastně dáváte souhlas. Provozovatelé by vám totiž měli umožnit zvolit, s čím souhlasíte a co už je pro vás nepřijatelné. Není rozumné slepě odklikávat tlačítko „Povolit vše“, neboť velmi často je součástí i souhlas s postoupením údajů, které o vás byly sesbírány, třetím stranám.

Nemůžeme vám správnou podobu žádosti o souhlas ukázat na našich webech, protože jsme se rozhodli cookies nepoužívat (vyjma těch nezbytných technických), ale můžeme doporučit stránky ČSOB. Koukněte na jejich verzi cookie lišty s vysvětlením k čemu které cookies používají.

Co dělat, když prostě není čas pročítat souhlasy? Když už teda musíte povolit vše, pak doporučujeme jednou za čas cookies z vašeho prohlížeče prostě vymazat (nebo ideálně s každým zavřením prohlížeče).

Rozhodně je také vhodné zablokovat cookies třetích stran.

Podívejte se, jaké možnosti nastavení nabízí váš prohlížeč (a nezapomeňte ani na mobilní telefony, tablety a jiná zařízení, která pro surfování na netu používáte). Chraňte své soukromí, nikdo jiný to za vás neudělá!

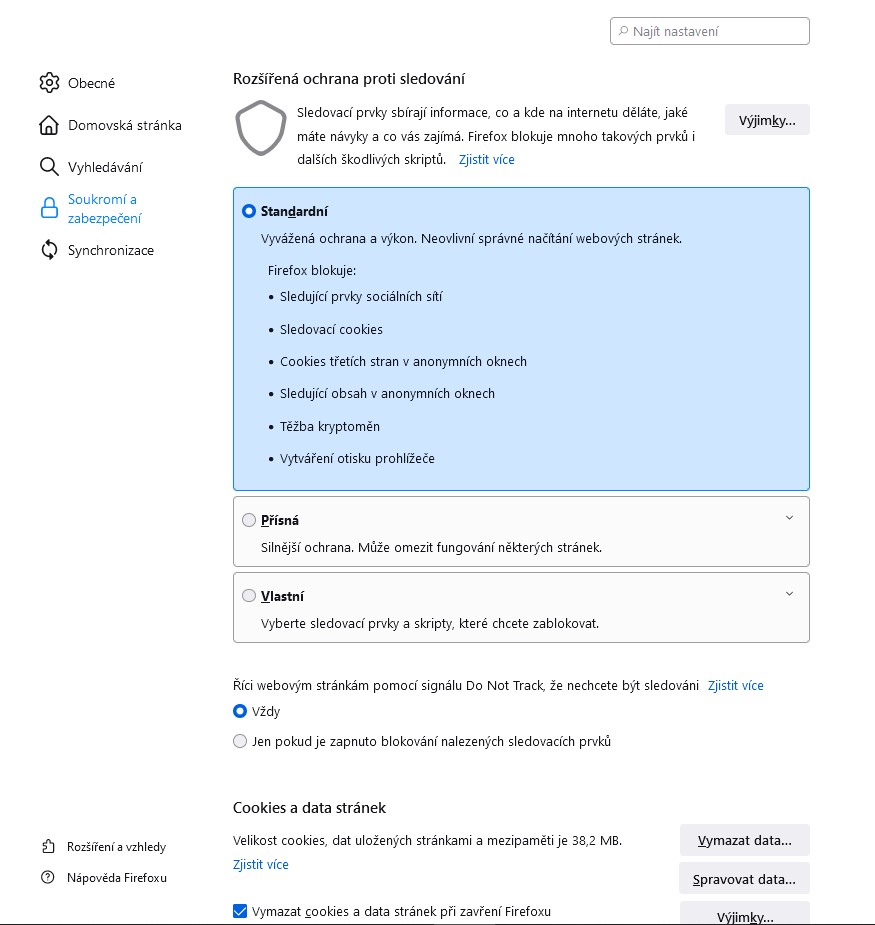

Firefox > Nastavení > Soukromí a zabezpečení

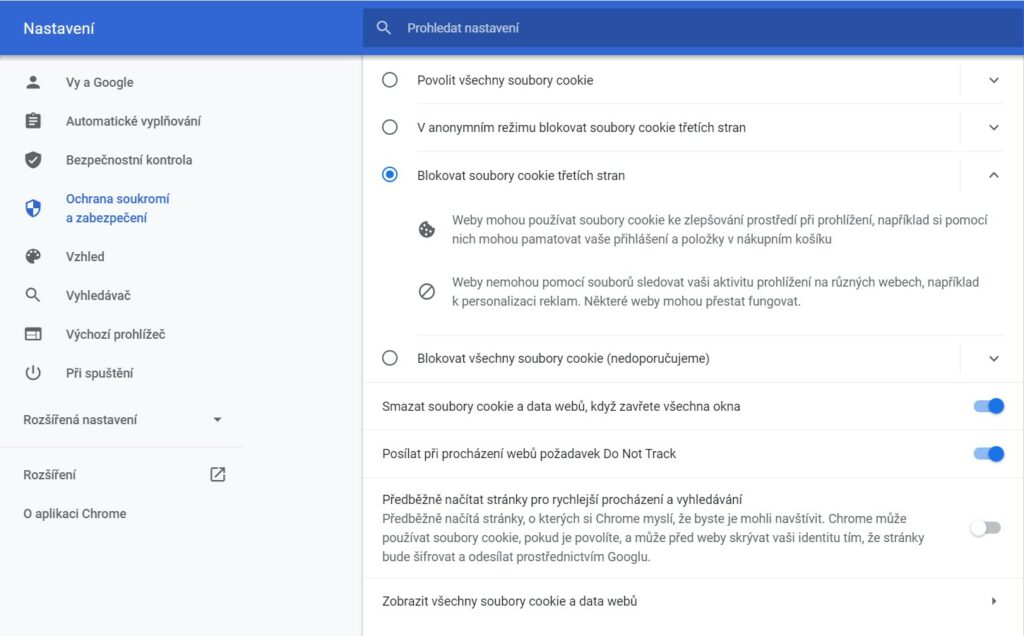

Chrome > Nastavení > Ochrana soukromí a zabezpečení

Buďte v bezpečí s Q – COM.

Využijte našich zkušeností v oblastech implementace systémů řízení, revizí systémů řízení, auditů a školení.

Nový standard pro tvorbu hesel

Stará pravidla a doporučení pro tvorbu hesel, která jsou dodnes stále hojně uplatňovaná, vychází z šestnáct let starého standardu amerického Národního institutu standardů a technologie (NIST – National Institute of Standards and Technology). Od té doby se však situace v odvětví dramaticky změnila. Prosazují se nové metody autentizace, útočníci disponují rozsáhlými databázemi uniklých hesel a uživatelé jsou ze starých požadavků a omezení týkajících se tvorby kvalitního a silného hesla natolik frustrovaní, že ve výsledku používají hesla snadno odhalitelná a opakující se. O této problematice jsme psali v novince „Ukradená hesla – vaše možná také“ ![]() .

.

Z těchto důvodů americká NIST připravila v roce 2017 nový standard ![]() , který část břemene spojeného s tvorbou odolného hesla přenáší na provozovatele služby. Standardy vydávané NIST jsou sice závazné pro omezený okruh organizací, ale často se jimi dobrovolně řídí i soukromé společnosti po celém světě.

, který část břemene spojeného s tvorbou odolného hesla přenáší na provozovatele služby. Standardy vydávané NIST jsou sice závazné pro omezený okruh organizací, ale často se jimi dobrovolně řídí i soukromé společnosti po celém světě.

Nevynucovat změnu hesla

Uživatelé jsou doslova zavaleni desítkami hesel, která si i bez vynucené obměny stěží pamatují. Pravidelná nucená změna vede ke zjednodušování a opakování či triviální variabilitě, což v důsledku útočníkům výrazně ulehčuje pokusy o prolomení hesla. Podle NIST by měl uživatel své heslo měnit pouze v případě, že se jedná o jeho svobodnou vůli nebo když se obává, že došlo k úniku hesla.

Nehlídat algoritmickou složitost

Požadavky na kombinaci čísel, velkých a malých písmen a speciálních znaků jsou dle NIST přežitkem. Uživatel by měl mít právo použít jakékoliv tisknutelné znaky ASCII, znaky Unicode, mezery (ne tabulátor ani neviditelná mezera) nebo třeba symboly emoji, stejně jako mít heslo složeno jen z písmen. Avšak je třeba mít na paměti, že není rozumné vzdávat se silných hesel! Silné heslo se nepozná podle počtu čísel či použití speciálních znaků. Důležité je, že je unikátní, dostatečně dlouhé a nedá se snadno uhodnout.

Nepoužívat kontrolní otázky a nápovědy

V době sociálních sítí, kdy se dá o uživateli zjistit spousta informací na pár kliknutí, je používání kontrolních otázek velkou bezpečnostní chybou. Rozhodně by neměly být nabízeny předvolené možnosti a používání nápověď je rovněž pasé.

Konstrukce hesla

Uživatel by neměl být při tvorbě hesla nijak výrazně omezován. Zůstal však požadavek na minimální délku osmi znaků. Doporučená maximální délka je 64 znaků, přičemž chce-li mít uživatel jako heslo větu o několika slovech, mělo by mu to být umožněno. Délka 64 znaků byla zvolena kvůli tomu, že se vejdou do jednoho řádku na většině obrazovek.

Uživatel by měl mít možnost zadané heslo zobrazit nebo vypnout hvezdičky/tečky z důvodu kontroly možných překlepů. Heslo by se však po uplynutí určité doby mělo schovat.

Porovnání s databází

Provozovatel služby by se měl postarat, aby zadáváná hesla byla porovnávána se seznamy dříve uniklých hesel a se slovy ze slovníků. Například náš informační systém QML sám ověřuje nová hesla oproti databázi HaveIBeenPWNed.com. Systém by měl rovněž umět rozeznat opakované či sekvenční sady znaků (třeba zzzz nebo abc456) a také kontextová slova jako název služby, uživatelské jméno či kombinaci těchto údajů. Následně by měl na nevhodnost používaného hesla uživatele upozornit.

Omezení počtu pokusů

V případě provedení útoku hrubou silou by mělo být zabráněno neomezenému počtu pokusů o přihlášení a účet by měl být v překročení stanoveného limitu uzamčen. Kromě toho je možno použít další bezpečnostní techniky jako je CAPTCHA, nastavení časového limitu mezi pokusy, možnost přihlášení ze schválených IP adres apod.

Šifrování

Předchozí standard o šifrování neuvažoval, dle nového je nutné udržovat hesla v takové formě, aby co nejvíce ztížila případný útok. Databáze případných získaných hesel by měla být správně zahašovaná.

Vícefaktorová autentizace

Standard doporučuje doplnit heslo o další prvek, aby samotná znalost hesla útočníkovi nepomohla, protože mu bude chybět možnost ověření identity. NIST zároveň varuje před použitím SMS jako druhého faktoru. Klasické mobilní zprávy totiž můžou být poměrně snadno zachyceny. Dokument proto doporučuje spíše softwarové generátory jednorázových hesel či ověření pomocí biometrických údajů.

Nový standard sice klade důraz na pohodlí uživatele, ale ne na úkor zabezpečení. Měli bychom mít na mysli, že heslo je velmi slabý zabezpečovací prvek, proto přichází na řadu robustnější řešení jako jsou hardwarové tokeny, smart karty či mobilní telefony s biometrickými čtečkami. Nebude to dlouho trvat a multifaktorová autentizace plně nahradí tradiční přihlašování pomocí hesla.

Nastal čas na změnu…

Využijte našich zkušeností v oblastech implementace systémů řízení, revizí systémů řízení, auditů a školení.

| Neváhejte nás kdykoliv kontaktovat |

Detekování útoků v síti levně a efektivně

Kdo provozuje síť, měl by zároveň dělat i nějaká bezpečnostní opatření. Útočníků, kteří se snaží najít chybu v systému neustále přibývá. A na to, aby nám znepříjemnili život stačí chyba jediná. Proto bychom měli v síti používat technologie, jež umí detekovat, že k útoku dochází a na tuto skutečnost nás včas upozornily.

Obecně jde o to, detekovat v síti takovou aktivitu, kterou běžní uživatelé nedělají. Když útočník pronikne do sítě, je zprvu v naprosto neznámém prostředí, ve kterém se musí nejprve zorientovat. Začne vyhledávat zařízení a služby a snaží se odhalit zranitelnost, prostřednictvím které by se mohl dostat blíže ke svému cíli. Motivem může být krádež dat, ovlivnění nebo ochromení fungování organizace.

Účinným nástrojem pro odhalení takového útočníka během jeho průzkumu je Honeypot (anglicky „hrnec medu“). V podstatě se jedná o past, fiktivní informační systém, jehož jediným účelem je přitáhnout potenciální útočníky a zaznamenat jejich aktivity, když se s ním budou chtít spojit. Běžný uživatel, který o existenci takového zařízení neví, se o spojení snažit nebude, proto má systém minimum špatných detekcí.

Honeypoty jsou používány zejména pro včasné detekování malwaru (škodlivého software, jež je určený k poškození nebo vniknutí do systému) a následnou analýzu jeho chování. Vzhledem k tomu, že se malwary neustále zdokonalují, skrývají a mění svou strategii, je potřeba je nalákat a poté analyzovat jejich chování. Získané informace jsou cenné pro aktualizování antivirových aplikací. V případě napadení reálného systému malwarem, je obtížné takovou analýzu provést. Honeypoty automaticky sbírají data o činnosti útočníka, analyzují je a následně vyloučí nebo potvrdí, že se jedná o škodlivý kód.

Honeypoty se někdy sdružují do sítě, tzv. honeynetu. V těchto sítích jsou sdílena data o malwarech a jejich trendech. Takovou síť provozuje třeba CZ.NIC pod názvem Haas (Honeypot as a Service).

Nejčastější členění honeypotů je dle míry interakce a dle směru interakce. Zdroj: https://cs.wikipedia.org/

| míra interakce | Honeypoty s nízkou mírou integrace umí simulovat jen pár funkcí, rychle se nasazují a poměrně snadno lze jejich prostřednictvím zmapovat hrozby. Nemusí být instalovány v reálném operačním systému, jehož služby napodobují. Obvykle nezvládnou detekovat nový druh útoku. |

| Honeypoty s vysokou mírou integrace zobrazují kompletní reálný systém, se všemi službami a funkcemi. Údržba takového systému je však složitější, neboť se může stát, že dojde k napadení celého systému včetně honeypotu. Systém je schopen detekovat i nové druhy útoků. | |

| směr interakce | Serverové honeypoty vyčkávají, než je útočník sám napadne Výhodou je zpracování velkého množství požadavků, převážně detekce červů a exploitů síťových služeb. |

| Klientské honeypoty simulují chování obyčejného uživatele systému nejčastěji formou procházení internetových stránek. Díky tomu je možno získat informace o malwaru, který není možný zachytit jiným způsobem. Jedná se o typické hrozby jako je phishing, zranitelnosti prohlížečů nebo různé „drive by“ infekce. |

V našem informačním systému provozujeme několik systémů lákajících případné útočníky. Cílem jejich provozování je identifikace možných útočníků a zaznamenání jejich chování. Honeypoty provozujeme jak veřejně (přístupné ze sítě Internet, tak interně v našich interních sítích.)

Honeypoty užíváme především pro detekci neoprávněných pokusů o přístup k našim systémům, ale také k automatickému blokování dalších pokusů o přístup k našim standardním službám. (Některé podezřelé pokusy o interakci s našimi honeypoty jsou automaticky blokovány naší síťovou infrastrukturou.)

V současnosti provozujeme dva různě odpovídající systémy poskytující různé síťové služby. Zde jsme zveřejnili jejich týdenní statistiku. ![]()

Filozofie našeho řešení je založena na:

| identifikaci pokusů o skenování systémů a sítí; | |

| varování pokusů o přístup ke službám, které nejsou užívány běžnými uživateli (falešné webové, souborové a FTP servery); |

|

| varování pokusů o přístup k administrativnímu rozhraní (servisní přístupy správců, FTP servery, webová rozhraní, SSH servery, telnet servery, apod.). |

Implementace a zprovoznění Honeypotů je poměrně jednoduchou záležitostí. Výstupy z honeypotů jsou dalším zdrojem informací pro správce systémů a jednoznačně fungují jako levné preventivní řešení?

Nastal čas na změnu…

Využijte našich zkušeností v oblastech implementace systémů řízení, revizí systémů řízení, auditů a školení.

| Neváhejte nás kdykoliv kontaktovat |